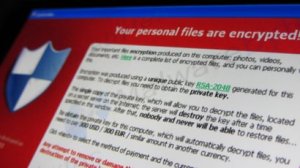

Como imagino que sabrán a estas alturas, se ha producido un ataque informático a nivel mundial mediante un malware de tipo ransomware; o sea, un software de los llamados malvados que encripta los ficheros del ordenador afectado (normalmente los que son propiedad del usuario) provocando su bloqueo y haciéndolos inaccesibles.  Y para no dar lugar a confusiones, muestra un mensaje en pantalla para informar al usuario sobre lo sucedido y ofrecerle una solución al problema, a cambio -claro está- de una módica cantidad de bitcoins. No voy a profundizar en los recovecos del suceso, más que nada porque, en el momento de escribir esto, aún no se conocen todos sus detalles, ni el alcance ni la gravedad de sus consecuencias. Pero ya se está hablando de que es el mayor ciber-ataque ocurrido en la (breve) historia de las TIC.

Y para no dar lugar a confusiones, muestra un mensaje en pantalla para informar al usuario sobre lo sucedido y ofrecerle una solución al problema, a cambio -claro está- de una módica cantidad de bitcoins. No voy a profundizar en los recovecos del suceso, más que nada porque, en el momento de escribir esto, aún no se conocen todos sus detalles, ni el alcance ni la gravedad de sus consecuencias. Pero ya se está hablando de que es el mayor ciber-ataque ocurrido en la (breve) historia de las TIC.

Lo que sí me gustaría destacar es el área de incidencia de este ransomware y las circunstancias que han permitido su actuación y propagación. Salta a la vista que hay un factor común en los ordenadores afectados: todos funcionaban con el archiconocido y sobrevalorado sistema operativo MS Windows, perteneciente a la todopoderosa Microsoft, sistema que lleva décadas estando presente en cienes de millones de ordenadores del ancho mundo. ¿Es eso producto de la casualidad?, evidentemente no. O sea, si existen individuos malvados que dedican tiempo y esfuerzos a programar software malicioso para ser ejecutado, con aviesas intenciones, sobre el sistema operativo de las ventanas, no es por que les tengan especial manía a Microsoft; ni a Bill Gates, su magnate fundador. Ni tampoco es porque MS Windows sea, con diferencia, el sistema más utilizado en los ordenadores de escritorio, argumento esgrimido, no sin cierta arrogancia, por sus más firmes defensores.

Si los programadores de virus informáticos prefieren volcar sus esfuerzos sobre los ordenadores que funcionan (es un decir) con MS Windows, es porque:

- Microsoft les concede muchas facilidades desarrollando software con múltiples fallos, agujeros de seguridad y errores varios. Y claro, los creadores de malware, que son malos pero no tontos, descubren tales vulnerabilidades y las explotan a discreción, antes de que los desarrolladores de Microsoft se caigan del guindo, descubran tales vulnerabilidades y pongan remedio a la situación.

- por otra parte, los programadores de virus saben que la mayoría de los usuarios de MS Windows, por decirlo de alguna manera, poseen un nivel de cualificación técnica no muy elevado. Lo cual, unido al hecho de que suelen despreocuparse por la actualidad tecnológica, los convierten en víctimas propiciatorias de todos los ataques e infecciones que han ocurrido desde los tiempos del MS DOS.

En el caso que nos ocupa, el ataque masivo del ransomware WanaCry 1, se ha aprovechado un exploit desarrollado, al parecer, por la mismísima NSA con desconocidas pero -seguramente- inquietantes intenciones 2, el cual explota una vulnerabilidad de Windows denominada EternalBlue/DoublePulsar que la NSA ya conocía anteriormente (manda narices), y que fue detectada por Microsoft el pasado mes de marzo y publicitada en un boletín de seguridad para ponerla en conocimiento de su comunidad. Aunque, a pesar de que el día 14 de dicho mes se lanzó un parche de seguridad para todas las versiones de Windows con soporte de actualizaciones en activo, muchos de sus usuarios poco avezados (incluidos los que trabajan en grandes empresas e instituciones) no se enteraron o no tuvieron a bien aplicar dicho parche; lo cual, supuestamente, hubiera evitado la infección y el consiguiente secuestro de los ficheros mediante encriptación.

Ahora bien, ¿qué hubiera ocurrido si todas las máquinas afectadas funcionasen con nuestro GNU/Linux?, ¿se habría producido este contagio masivo?. Pensándolo mejor, la pregunta que habría que plantear es: ¿qué hubiera ocurrido si todas las máquinas afectadas funcionasen con GNU/Linux y los usuarios supieran administrarlas correctamente?.  Porque, si es cierto que también se ha creado malware para sistemas Linux, aún es más cierto que hay que ser un poco zoquete, inconsciente o confiado (o todo a la vez) para, en primer lugar, dejar entrar ese malware en el ordenador y, en segundo lugar, permitir que su ejecución (si se produce) haga daño a los ficheros del sistema, los situados más allá de los límites de nuestro espacio de usuario. Porque -y aquí es donde quería llegar- esa es la clave por la cual se puede considerar a GNU/Linux como un sistema seguro, aparte del hecho de que su código fuente sea más o menos público. Lo cierto y verdad es que si se utilizan los permisos de administrador cuando sea estrictamente necesario y siguiendo unas pautas básicas de prevención, si las aplicaciones son instaladas desde repositorios oficiales y de autenticidad certificada o se descargan desde sitios de plena confianza, si esas aplicaciones son actualizadas constantemente, si el navegador está correctamente configurado para evitar posibles amenazas de sitios web sospechosos o correos potencialmente peligrosos y, en definitiva, si se sabe en todo momento lo que se hace, no hay malware en el mundo que sea capaz de secuestrar o borrar ficheros, robar datos o, simplemente, hacer el más mínimo daño a un sistema robusto como GNU/Linux.

Porque, si es cierto que también se ha creado malware para sistemas Linux, aún es más cierto que hay que ser un poco zoquete, inconsciente o confiado (o todo a la vez) para, en primer lugar, dejar entrar ese malware en el ordenador y, en segundo lugar, permitir que su ejecución (si se produce) haga daño a los ficheros del sistema, los situados más allá de los límites de nuestro espacio de usuario. Porque -y aquí es donde quería llegar- esa es la clave por la cual se puede considerar a GNU/Linux como un sistema seguro, aparte del hecho de que su código fuente sea más o menos público. Lo cierto y verdad es que si se utilizan los permisos de administrador cuando sea estrictamente necesario y siguiendo unas pautas básicas de prevención, si las aplicaciones son instaladas desde repositorios oficiales y de autenticidad certificada o se descargan desde sitios de plena confianza, si esas aplicaciones son actualizadas constantemente, si el navegador está correctamente configurado para evitar posibles amenazas de sitios web sospechosos o correos potencialmente peligrosos y, en definitiva, si se sabe en todo momento lo que se hace, no hay malware en el mundo que sea capaz de secuestrar o borrar ficheros, robar datos o, simplemente, hacer el más mínimo daño a un sistema robusto como GNU/Linux.

Y la verdad es la verdad, dígala Agamenón o su porquero.